Juniper Firewall’larda bulunan arka kapı zaafiyetinin ardından, Fortigate’lerde de benzer bir zaafiyet bulundu…

Juniper Firewall’larda bulunan arka kapı zaafiyetinin ardından, Fortigate’lerde de benzer bir zaafiyet bulundu…

FortiOS üzerinde çalışan SSH servisine olan erişim;

Fortimanager_Access > Kullanıcı Adı FGTAbc11*xy+Qqz27 > Parolası ile mümkün...

İlgili erişim bilgisi bir konfigürasyon dosyasından okumayıp bu ilgili servis dosyası derlenirken dahil edilmiş, yani konfigürasyon ile değişitirilmesi mümkün değil…

Etkilenen Fortigate sürümleri;

* FortiAnalyzer: 5.0.5 to 5.0.11 and 5.2.0 to 5.2.4 (4.3 etkilenmiyor)

* FortiSwitch: 3.3.0 to 3.3.2

* FortiCache: 3.0.0 to 3.0.7 (3.1 etkilenmiyor)

* FortiOS 4.1.0 to 4.1.10

* FortiOS 4.2.0 to 4.2.15

* FortiOS 4.3.0 to 4.3.16

* FortiOS 5.0.0 to 5.0.7

(Kasım 2012 ve Temmuz 2014 tarihleri arasında)

Konu ile ilgili Exploit kodu yayımlanmış durumda > http://seclists.org/fulldisclosure/2016/Jan/26

Fortinet tarafından, konu ile ilgili geri dönüş dönüş yapılarak “Kodun bir arka kapı olmadığı, bir erişim yöntemi olduğu ve test amaçlı kullanıldığı” ifade edilmiş…

İlgili Zaafiyetin CVSS Score değeri “7.5” yani ivedi önlem gerekli! (Yama şuan için mevcut değil…)

Fortigate’de seviyeyi “Critical” olarak tanımlamış!

Fortinet’in önerileri;

Fortianalyzer için > SSH ve Yönetim arayüzlerine olan erişim sadece ilgili IP’lere izinlenmesi,

FortiSwitch:

Tüm arayüzlerden SSH erişimleri kapatılmalı…

FortiCache:

Tüm arayüzlerden SSH erişimleri kapatılmalı…

Eğer kullanmıyorsanız FortiManager’ın kapatılması öneriliyor;

config system central-management set type fortiguard end

FortiOS

Tüm arayüzlerden SSH erişimleri kapatılmalı…

Eğer kullanmıyorsanız FortiManager’ın kapatılması öneriliyor;

config system central-management set type fortiguard end

Bu tip hard password’un açığa çıkmayacağını düşünmek?! (Amaç iyi niyetli olsa da…)

Bir sınır güvenlik cihazında bu tip bir zaafiyetin olması (SSH’ı dışarıya açmak mantıklı olmasa da)

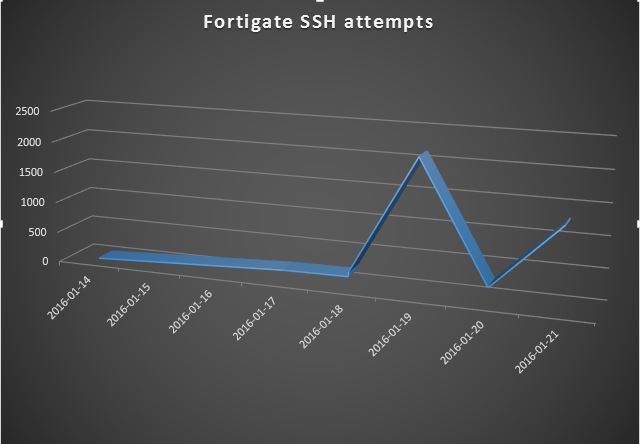

SANS Blog’undan yapılan paylaşımda, Exploit kod’un yayınlanmasından sonra, Fortigate zayıflık taramaları ciddi anlamda artmış,

SANS Blog’undan yapılan paylaşımda, Exploit kod’un yayınlanmasından sonra, Fortigate zayıflık taramaları ciddi anlamda artmış,

Yukarıdaki versiyonlarda fortigate sisteminiz var ise SSH erişimlerinin durumu ve hangi arayüzlere (VLANs) açık olduğunu ve erişim denemelerini ve başarılı erişimleri kontrol etmeniz mantıklı olur…

Referans;

http://www.cvedetails.com/cve/CVE-2014-2216

http://www.fortiguard.com/advisory/multiple-products-ssh-undocumented-login-vulnerability

http://blog.fortinet.com/post/brief-statement-regarding-issues-found-with-fortios

https://isc.sans.edu/forums/diary/Scanning+for+Fortinet+ssh+backdoor/20635/

STANDART REFERANS: ISO 27001:2013

A.9.1.1

A.9.1.2

A.9.2.2

A.9.2.4

A.9.2.5

A.9.2.6

A.9.3.1

A.9.4.2

A.9.4.3

A.9.4.4

A.12.6.1

A.12.7.1

A.13.1.2

A.13.1.3

A.14.2.8

A.14.2.9

A.16.1.5

A.18.2.3